Wie kann man seinen Computer Zugangssicher machen? Wie kann man sich davor schützen, dass niemand die vertraulichen Daten einsehen kann? Natürlich mit Passwörtern. Man findet sie überall auf sozialen Plattformen, in e-Mailaccounts, als Sicherheit fürs Online Banking oder auch direkt in vertraulichen Dokumenten. Es gibt aber noch etwas Besseres als das Passwort und nennt sich die 2 Faktor Authentifizierung. Es ist ein einwandfreier Identitätsnachweis aus zwei unterschiedlichen Komponenten. So zum Beispiel braucht man die Kombination aus Bankkarte und PIN um aus einem Bankautomaten Geld abzuheben. Bekanntlich weiss man also, das die Pin nicht gestohlen werden darf, um sich an etwas zu bereichern was einem nicht gehört. Heutzutage wird sogar die Identität aus Facebook geknackt und für 5 Dollar verkauft.

Es passiert somit immer noch, dass Hacker an unverschlüsselte Zugangsdaten gelangen. Es ist demnach unerlässlich seine Zugangsdaten an einem sicheren Ort zu verwahren und unverschlüsselte Zugangsdaten nicht auf dem Computer zu speichern.

Wie knacken Hacker die Passworte?

Hacker sind seit den achtziger Jahren bekannt. Zuerst wurden sie für legale Bereiche eingesetzt so wie Sicherheitslücken aufzuzeigen und zu beseitigen, aber dann fing man auch an diese Lücken für eigene Zwecke einzusetzen. Zuerst wurden einfache Benutzernamen wie MaxMuster123 in diversen Variationen probiert, die man in spezielle Programme übernommen und automatisiert wurden.

Beispiele: Max123Muster, Muster12Max3, 123MaxMuster usw.

Nach heutigen Statistiken fand man heraus, dass heute immer noch so einfache Varianten an Passwörtern benutzt werden. Die sind zwar leichter zu merken, aber auch leichter zu knacken. Ansonsten wurden oft benutzte Passwörter probiert und wenn das nicht zum Erfolg führte ging man die Wörterbücher an die man frei im Internet runterladen kann.

Nachdem das auch alles nicht zum Erfolg führte, nutzte man die Brute-Force-Attacke. Auf Deutsch heisst das „rohe Gewalt“. Es ist eine Lösungsmethode in der möglichst viele unterschiedliche Kombinationen versucht werden. So werden dort mit einstelligen Passworten versucht die aus Gross- und Kleinbuchstaben bestehen, sowie Zahlen von 0-9 und oder Sonderzeichen. Hilft das nicht wird es mit zweistelligen Passwörtern versucht, dann mit drei und so fortführend.

Werden nur Kleinbuchstaben genutzt dann erhält man nur 26 Passwörter, wobei mit Gross- und Kleinbuchstaben in Kombination mit Zahlen erhält man 62. Sobald Sonderzeichen mit ins Spiel kommen erhält man schon 95 Passwörter. Je nach länderspezifischen Umlauten kommt man dann schon auf 256. Das bedeutet also, je länger das Passwort, gepaart mit Zahlen, Ziffern, Umlauten und Sonderzeichen desto mühsamer wird es für jeden Eindringling diese aufwendigen Passwörter zu knacken. Er wird immer mehr Zeit benötigen um es zu knacken und kann somit Jahre dauern. Diese sind für Hacker nicht attraktiv und er sucht sich leichtere Beute.

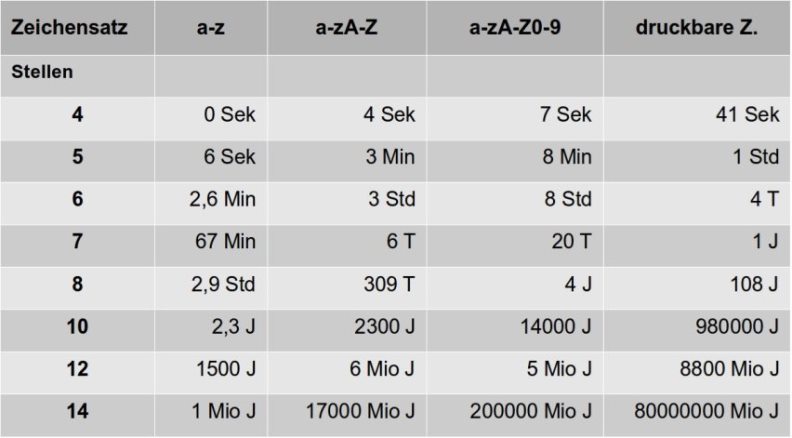

Hier finden Sie eine Tabelle mit einer Anzahl von möglichen Passwort-Kombinationen, je nach Passwortlänge. Es wird von einer Geschwindigkeit von 250.000 Versuche pro Sekunde ausgegangen. [1]

Jeder Hacker hat 2 Möglichkeiten ein Passwort zu knacken: Er kann es direkt über den Server ausprobieren wie z.B. bei Facebook, was allerdings sehr lange dauern kann der er auf die Reaktionen des Servers warten muss. Also wieder zu zeitaufwendig.

Auch hängt es häufig am System, wie lange es braucht bis man auf das Passwort kommt. Hier muss man Sicherheitsmechanismen überwinden und man muss die Schwachstellen kennen.

Das war die erste Möglichkeit. Die zweite wäre die Hashfunktion, also Streuwertfunktion, obwohl hash zerhacken bedeutet und somit deutet es darauf hin das Daten verstreut und zerhackt werden. Es handelt sich um eine Abbildung die eine grosse Eingabemenge (keys) auf eine mindere Zielmenge (Werte) abbildet. Der Hacker erhält damit einen Zugriff auf eine Datei mit zerhackten Passwörtern.

In der Informatik verwendet man auch den Hash-Algorithmus.

Mit der Methodik der Hashfunktion muss der Hacker beim Suchen der Passwörter nicht mehr auf die langen Zeiten der Reaktion vom Server warten und kann ein mögliches Passwort mit gehashten Passwörtern prüfen, was 1000 mal schneller funktioniert. Der kritische Faktor liegt jetzt aber bei der Geschwindigkeit der Systeme.

Je nach Bezug der Verschlüsselungsmethode und der Geschwindigkeit können die Passwörter unterschiedlich schnell durchgetestet werden.

Hier ein paar Beispiele:

- WLAN WEP Verschlüssungen: 4.600.000 Versuche pro Sekunde (Intel i5, 4 CPUs mit 3,4 GHz und 8 GB Ram)

- Verschlüsselte Zip-Datei: 115.000 Versuche pro Sekunde (PC wie oben)

Nun können diese Suchfunktionen auf mehrere Computer verteilt werden und Parallel gesucht werden, das benötigt allerdings ein wirklich sehr sicheres Passwort.

Nun wird es wichtig zu wissen wie ein wirklich sicheres Passwort aufgebaut wird. Im zweiten Teil werden Sie es erfahren. Auf der einen Seite wie es sich auszeichnet, wie es gebildet wird und wie es auch verwaltet werden kann.

Ein Kommentar

Über die Infos zu dem Knacken von Passworten finde ich wissenswert! Meinen besten Dank dafür! Dies wäre für meinen Bruder interessant, denn er muss sich Gedanken über die Cyber-Versicherung machen, worüber ich ihm das ganze letzte Jahre rede.